Tor, la face chiffrée d’Internet entretien avec Lunar

Lunar, un anonyme d’Internet membre de Tor, nous présente dans cet entretien la fabrication collective, politique et subversive de ce logiciel. Le projet Tor n’est pas destiné à consolider la puissance du Dieu du tonnerre qui voit tout mais plutôt à l’affaiblir, à la contourner. Tor sert à déjouer la surveillance des routes et des accès que nous utilisons pour nous connecter, envoyer des informations et en chercher. Tor, c’est la révolte d’Internet et du chiffrement contre la surveillance et le contrôle.

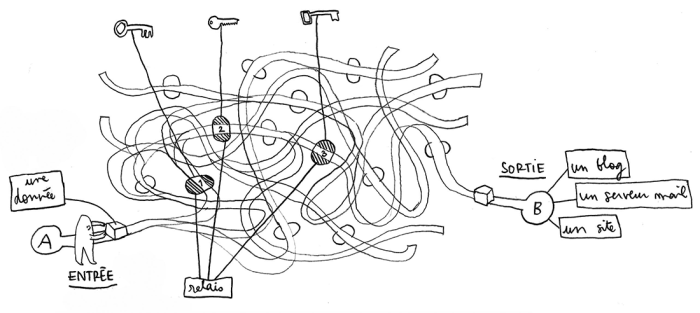

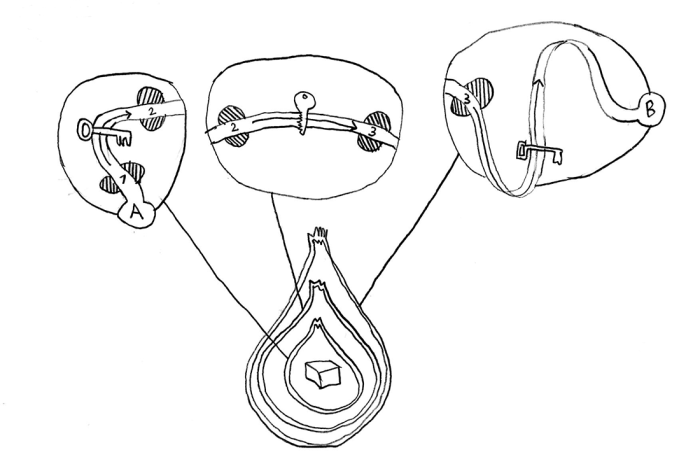

Tor est un réseau en ligne qui permet aux utilisateurs d’Internet de naviguer sur le Web, de publier des sites et de communiquer avec d’autres en préservant leur anonymat. Tor est aussi connu sous le nom d’« onion router », et a été développé à l’origine par un laboratoire de recherche associé à la marine américaine pour sécuriser les communications de l’armée. En créant des canaux protégés, ce réseau — recommandé par Edward Snowden — permet à des personnes situées dans des zones politiquement sensibles de surfer sur le Web en évitant les systèmes de surveillance ou de traque. Il peut également être utilisé pour des pratiques illégales. Le service, accessible depuis le site Internet de Tor, permet de brouiller les pistes de nos données. Ainsi, on ne peut plus savoir si facilement ni d’où elles viennent, ni où elles vont. Le chiffrement s’effectue dans le transport des données, évitant notamment que certains fournisseurs d’accès puissent espionner ou garder une trace de nos déambulations en ligne. Le projet Tor a été lauréat du prix du logiciel libre en 2010 dans la catégorie « projet d’intérêt social ». Composé de routeurs organisés appelés aussi oignons ou noeuds, le système de Tor est une combinaison de chemins, de circuits anonymiseurs et de cryptographies à clés secrètes qui forment un ensemble complexe, à l’articulation du technique et du politique.

Pour nous accompagner dans notre plongée dans les enveloppes électroniques et les couches virtuelles qui travaillent à la préservation d’une pratique anonyme du Web, nous avons contacté Lunar, l’un des rares développeurs français à travailler à temps plein sur Tor. Lunar est un jeune homme discret. À l’abri dans un petit café parisien où il a accepté de me rencontrer, je l’ai interrogé sur les principes techniques et les enjeux politiques de ce réseau protégé. Il est venu avec un sweat à capuche noir estampillé du logo de la Free Software Foundation Europe, superposé à un t-shirt qui arbore un dessin d’oignon, le logo de Tor. Il parle lentement, pèse ses mots et n’hésite pas à faire appel à quelques comparaisons avec le monde « réel » pour décrire celui, souvent abstrait et complexe, du numérique. On trouvera ici, en regard de notre discussion, quelques schémas et dessins inspirés par notre échange.

Quel est ton nom ? Depuis quand travailles-tu pour Tor ?

Je m’appelle Lunar. L’État et mes parents m’appellent autrement, mais les gens m’appellent Lunar. Cela fait longtemps que la société de surveillance m’inquiète et encore plus longtemps que je fais des trucs avec les ordinateurs. Malheureusement, à force d’avoir le nez dedans, je me rends compte que ce sont de formidables outils pour la surveillance de masse et les dispositifs de contrôle. Tor est un moyen d’échapper à une partie de la surveillance. La première fois que j’ai utilisé Tor, ça devait être en 2005. J’ai commencé à contribuer en 2009. La première réunion du projet à laquelle je suis allé physiquement s’est tenue pendant l’été 2012.

Qui peut contribuer à améliorer ce logiciel ?

Tor est un logiciel libre, donc n’importe qui peut venir aider à bosser sur le code. C’est un des rares projets de logiciels libres que je connaisse où il y a vraiment des gens qui scrutent le code. Dès qu’il y a une modification, il y a tout de suite quelqu’un pour lire, commenter et comprendre cette modification. Cette communauté de bénévoles croise la communauté des chercheurs qui ne sont pas du tout payés par l’organisation Tor mais qui travaillent sur ce logiciel. Comme c’est devenu le plus gros projet de ce type, toutes les personnes qui s’intéressent aux questions d’anonymat ou d’analyse de trafic sur Internet travaillent en référence à Tor. En tout il y a donc facilement une centaine de personnes qui travaillent sur ce sujet.

Comment expliquerais-tu le lien entre information et identification ?

Il y a deux questions différentes. La première consiste à trouver un système pour séparer le routage de l’identification. La seconde vise à résister à l’analyse de trafic. Nous sommes dans un réseau, qui est Internet. Les machines qui en font partie ont ce qu’on appelle une adresse IP, qui permet de les identifier sur le réseau Internet. C’est cette adresse qui permet de s’adresser à une machine plutôt qu’à une autre. Cela permet à tous les routeurs qui sont en réseau de savoir à qui envoyer telle ou telle information qui lui est destinée. Un routeur, c’est une machine très bête qui a dans sa mémoire une énorme carte, qui permet de savoir où envoyer l’information en fonction du destinataire. Il y a des millions de routeurs dans le monde ! Une box Internet, par exemple, c’est un routeur. Le problème est qu’une adresse IP ne sert pas seulement à faire que l’information arrive au bon endroit. Elle permet également l’identification. Systématiquement, quand on veut communiquer avec une machine, il faut savoir où elle se trouve sur le réseau. Si l’on sait où elle se trouve sur le réseau, a priori on sait aussi qui est l’humain qui la contrôle. On peut donc surveiller qui communique avec qui et à quel moment. C’est embêtant. Le problème que de nombreux chercheurs veulent résoudre est le suivant : comment faire pour que l’information arrive au bon ordinateur sans pour autant qu’on puisse dire qu’il s’agit de cet ordinateur précisément, situé à cet endroit précis ? De nombreux systèmes ont ainsi vu le jour, dans lequel des machines servent de relais successifs avec du chiffrement. L’une des méthodes a été le « routage en oignons ». Les premiers éléments techniques sur le routage en oignon viennent de Paul Syverson , qui dans les années 1995 travaillait pour le labo de recherche de la Marine aux États-Unis. Le seul autre réseau d’anonymisation qui existe et qui n’est pas un projet de recherche s’appelle I2P. Cela concerne 30 000 ou 40 000 machines.

Depuis quand Tor existe-il ?

Les premières recherches datent de 1995, puis elles ont été approfondies par Roger Dingledine et Nick Mathewson en 2002. Paul Syverson, qui est la troisième personne importante de cette histoire, a peu à peu réussi à convaincre le laboratoire de l’US Navy qu’il était important de travailler sur ce sujet : l’objectif premier était la résistance à l’analyse de trafic. Il s’agissait d’éviter que des ennemis puissent localiser leur adversaire par le biais des communications. La première version de Tor est donc parue en 2002, et on peut dire que Tor en tant que logiciel a une dizaine d’années. Le mot Tor couvre toutefois trois choses différentes. D’un côté, Tor est un logiciel, qui est un morceau de code écrit dans un langage qui s’appelle le C. Il fonctionne sur Linux, Mac, Windows et Android. Ce logiciel permet de participer ou de se connecter au réseau qu’on appelle Tor. Le réseau à travers le monde compte 6 000 relais qui sont maintenus par environ 3 000 bénévoles. Tout cela se passe chez des gens, mais le plus gros se trouve dans des centres de données, au plus près possible des gros tuyaux du réseau. Cela permet de faire passer plus d’informations. Le troisième Tor c’est The Tor Project Incorporated : une organisation de droit américain qui permet de développer le projet et de payer des gens, comme moi par exemple. L’association Tor rémunère directement une trentaine de personnes dans le monde. Ce qui est ridicule par rapport à ce que nous avons à faire ! Actuellement le projet Tor compense suffisamment pour que je n’aie pas à me soucier de mon loyer et de ma bouffe. C’est devenu mon activité principale. En France nous sommes deux dans ce cas.

D’où viennent les financements pour Tor ?

C’est une question épineuse et cela fait partie des raisons pour lesquelles certaines personnes se méfient parfois de Tor. Aujourd’hui, entre 70 et 90 % du financement proviennent de fonds de différents organes de l’État américain. Une partie provient de la recherche, par le biais de la NSF (National Science Fundation), qui est l’équivalent du CNRS ; contribue aussi le Broadcasting Board of Governors, qui finance Radio Free Asia [1]. Une autre partie du financement est versée par le State department, l’équivalent du Ministère des Affaires étrangères aux États-Unis.

« Comment faire pour que l’information arrive au bon ordinateur sans pour autant qu’on puisse dire qu’il s’agit de cet ordinateur précisément, situé à cet endroit précis ? »

Quand je t’ai envoyé un mail tu m’as immédiatement proposé de chiffrer nos échanges. Pourquoi ?

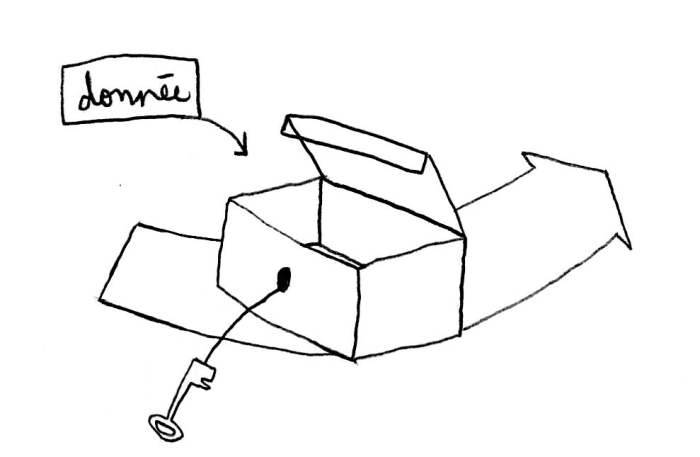

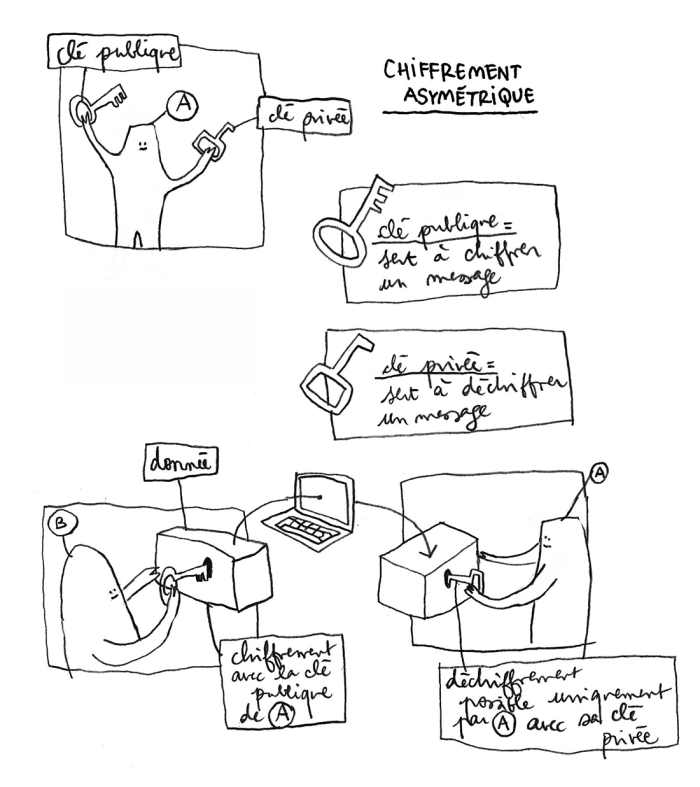

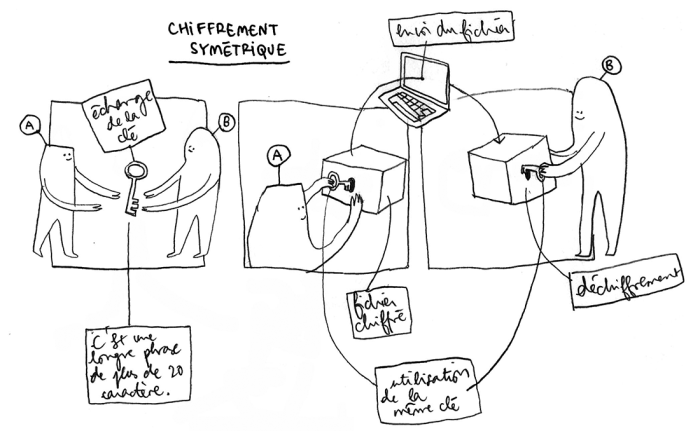

Quand je parle de chiffrer nos échanges, cela veut dire qu’avant d’envoyer ton mail, le logiciel utilise un algorithme de chiffrement, de façon à ce que je sois le seul à pouvoir le déchiffrer une fois que je l’aurais reçu. Internet est fait d’une série de couches. Il y a une partie qui concerne la manière dont on va transporter l’information et une autre partie qui concerne l’information que l’on transporte. Si on veut être sûr que personne ne va intercepter l’information pendant qu’elle est transportée, il faut la chiffrer avant qu’elle soit envoyée. Puis, une fois que je l’ai reçue sur mon ordinateur, je la déchiffre : le logiciel de mon côté va me demander un code. C’est ce qu’on appelle le système de chiffrement asymétrique. On parle de chiffrement asymétrique par opposition au chiffrement symétrique où le même code est utilisé pour chiffrer et pour déchiffrer. Un code, c’est comme une clé. C’est une phrase de passe qui fait au moins vingt caractères. L’idée du chiffrement symétrique, c’est que si je mets mes données dans une boîte et que je te l’envoie, tu pourras y accéder grâce à un code que nous devrons déterminer ensemble au préalable. Bien entendu, toute la question est de savoir comment s’échanger ce code. Si l’on n’est que deux, c’est facile : on peut se donner rendez-vous avant pour se mettre d’accord. Si on ne s’est jamais vus, c’est déjà plus compliqué. Mais quand on est cinquante, il faut décider d’un code différent pour cinquante personnes. C’est là qu’intervient la cryptographie asymétrique. C’est asymétrique, parce que le code utilisé pour chiffrer la donnée et la rendre illisible n’est pas le même que celui qui permettra ensuite de la déchiffrer. Pourtant, ces codes sont compatibles et marchent ensemble. Avant, on détermine donc un code et on se met d’accord sur une paire de clés. Il y a une partie privée — que je garde et que je ne donne jamais — et une partie publique que je donne à la terre entière. N’importe qui peut donc utiliser le code public pour m’envoyer une donnée que je serai le seul à pouvoir déchiffrer.

Que doit-on craindre si l’on ne chiffre pas nos données ?

Dans notre monde, l’anonymat de l’internaute, c’est-à-dire du lecteur, est en train de disparaître. Tor se situe une couche en dessous des échanges de mails. Quand je vais voir une page Web, le serveur Web qui héberge cette page sait que je suis passé. En tout cas il connaît mon adresse IP. C’est aussi le cas pour toutes les agences publicitaires qui sont en lien avec la personne qui a créé cette page. Cela peut également faire des liens avec Twitter, Facebook ou Google Analytics. La fin de l’anonymat du lecteur pose un gros problème de société. Tous ces acteurs différents peuvent savoir et enregistrer le fait que j’ai consulté certaines informations. Dans une bibliothèque, je peux emprunter n’importe quel livre, le lire ou le ramener chez moi sans mettre grand monde au courant. Si je sais qu’il y a un risque que je sois surveillé dans mes lectures, je ne vais pas me permettre d’aller vers les mêmes informations. Cela revient à une forme de négation de la liberté de pensée. C’est une censure sur l’objet même de notre curiosité.

Sur Internet, qu’est-ce que permettent l’anonymat et la possibilité de chiffrer les échanges de données ?

Ce que permet l’anonymat, et que permet Tor, c’est de ne pas pouvoir identifier une machine qui communique avec une autre. Cela revient à empêcher la censure. Il devient impossible d’identifier, or pour censurer il faut identifier, bloquer une personne ou un site plutôt qu’un autre. Tor est aussi un dispositif de contournement de la censure qui est, de fait, utilisé en Iran, en Chine ou dans d’autres endroits ou la connexion Internet est extrêmement filtrée. Dans ces cas-là, Tor permet d’accéder aux parties d’Internet qui sont habituellement filtrées. Tor n’est pourtant pas utilisé massivement dans ces pays-là. Mais une grande partie des gens qui sont en Iran par exemple utilisent Tor pour se connecter à Facebook. Il mettent alors en ligne beaucoup d’informations qui permettraient de les reconnaître. Dans ce cas, la question n’est pas celle de l’anonymat mais bien de l’accès. C’est aussi l’usage qu’en ont certaines personnes qui veulent simplement déjouer les principes pénibles de certains départements informatiques de grandes entreprises et accéder à leurs mails ou aux réseaux sociaux.

À combien évalues-tu le nombre d’utilisateurs de Tor en France, ou dans le monde ?

Tor est un réseau d’anonymisation qui, par principe et de par sa conception ne peut pas tenir de statistiques. On ne peut compter que par approximation. À la louche, on peut dire qu’il y a entre 500 000 et 3 millions d’utilisateurs de Tor dans le monde chaque jour. Dans le cas de la Chine, la situation est compliquée, puisque sur le territoire chinois de très bonnes alternatives à Gmail et aux autres systèmes de ce type existent. Les Chinois n’ont a priori aucune raison de vouloir contourner la censure pour accéder à un serveur de mail qui fonctionnerait exactement de la même manière que celui qu’ils ont déjà. La différence est pourtant de taille : l’un est surveillé par le gouvernement et l’autre non. En France, beaucoup de personnes considèrent qu’ils peuvent mettre leur données en ligne publiquement parce que le gouvernement n’a aucune raison de les surveiller. En Chine, beaucoup de personnes pensent certainement de la même manière…

Tor est-il un système infaillible ? Ne pourrait-il pas lui-même faire l’objet d’un décryptage ou d’une forme d’espionnage ?

Tor n’est pas magique. Il est conçu pour résister le plus possible à toutes formes d’attaques. Ce qui protège Tor, c’est la façon dont ce logiciel est développé. C’est un logiciel libre, le code est ouvert et les documents qui en détaillent le fonctionnement sont publics et discutés publiquement autour d’articles de recherche — qui sont recensés par des pairs — dans des conférences où les chercheurs n’ont pas d’intérêt pour ou contre Tor. Si certaines personnes voulaient mettre dans le logiciel des fonctions de surveillance, cela se verrait immédiatement.

« La surveillance sur internet, c’est une forme de négation de la liberté de pensée. »

Comment cela fonctionne-t-il techniquement ? Pourquoi parle-t-on de routage en oignon ?

Imaginons que je mets mon petit message dans une boîte. Ce qui est dans la boîte, c’est ma donnée en claire, telle que je veux la transmettre. Nous sommes dans le monde numérique. Tout devient nombre. Tor est uniquement un réseau de transport. Il sait transporter des données numériques. Tous ces nombres, il va les transporter d’un ordinateur à un autre sans s’intéresser à leur signification. Avant d’envoyer mon message, le logiciel va choisir trois « relais » au hasard. Quand je me connecte à mon serveur de mail, le logiciel accède à une liste de ces relais. À chaque relais correspond une clé de chiffrement qui ne change pas. C’est une clé publique. Mon information va être chiffrée une première fois avec la clé du relais numéro 1, puis une deuxième fois avec la clé numéro 2 et une troisième fois avec la clé numéro 3. Voilà les couches empilées de l’oignon. Chaque couche chiffre la couche d’avant. Le relais 1 sait uniquement qu’il faut envoyer mes données au relais 2. Le relais 2 est le seul qui peut déchiffrer cette donnée et sait qu’il faut l’envoyer au relais 3. Et le relais 3 sait à qui envoyer la donnée. C’est du transport, vraiment. Le premier relais auquel je me connecte a une information importante : il sait où je me trouve et connaît mon adresse IP. Le deuxième relais sait qu’il y a une information qui est venue du relais 1 et qui doit aller vers le relais 3. C’est tout. Le troisième relais sait qu’il y a une information venue du relais 2 et qui doit aller vers le site que je veux utiliser. Mais Tor ne protège pas de tout, tout le temps. Un exemple : si un adversaire est capable de regarder à l’entrée et à la sortie du réseau, il peut constater, par exemple, qu’à 19 heures une certaine quantité d’informations est partie et qu’à 19 h 01 il y a à peu près la même quantité d’informations qui est arrivée là. Une personne qui observe ça peut faire le rapprochement et penser que cette masse d’information correspond bien à la même personne, malgré le routage en oignon. C’est un problème pour ce type de réseau d’anonymisation pour lequel nous n’avons pas de solution. Mais même sans observer directement deux bouts du réseau Tor, ce qui est certain c’est que plus il y a de personnes qui utilisent le réseau, plus cette observation est difficile à faire. Si le point d’arrivée n’est pas un serveur mail mais un blog par exemple, comme Tumblr ou WordPress, il suffit d’observer l’entrée des données pour retrouver l’auteur. Si l’on sait que les écrits publiés en ligne peuvent provenir de vingt ou trente personnes identifiées et qu’on écoute les connexions de ces personnes, Tor ne pourra pas aider à protéger leurs identités. C’est particulièrement vicieux dans le cas des blogs, parce que la date de publication est un indice précieux. Quand on voit 12 méga octets (Mo) être envoyés sur le réseau Tor et qu’un article avec quatre photos de 12 Mo est publié sur Tumblr, la piste est facile.

Pourrait-on imaginer contourner ce problème en rajoutant une fausse quantité de données pour brouiller les pistes ?

C’est un vrai problème de recherche et c’est très compliqué. La difficulté est que cela rallongerait considérablement le temps de chargement de certaines pages par exemple. On peut aussi introduire un délai aléatoire de quelques secondes entre l’entrée et la sortie. Mais les gens n’aiment pas que les choses prennent du temps.

Si j’ai un relais chez moi et que je regarde ce qui s’y passe, quels sont les risques ?

C’est une très mauvaise idée. Juridiquement si tu regardes ce qui passe, tu deviens responsable. Ceci dit, on ne peut pas faire grand-chose avec la donnée qu’on reçoit sur un relais. C’est la métadonnée qui peut avoir de la valeur. On peut ainsi produire une analyse autour du fait que cette communication a eu lieu : À telle heure, telle adresse a envoyé telle quantité d’informations. Il reste bien entendu à identifier qui, quoi, et pourquoi. Tor n’est pas une solution parfaite et il y a de nombreux cas où ce peut être une très mauvaise idée de l’utiliser. Mais Tor a tendance à augmenter très très sérieusement le coût de la surveillance. Tor est avant tout un réseau de transport, ce que font les gens avec n’est pas le plus important. Il y a cette histoire : aux États-Unis, sur un campus, un type avait envoyé une alerte à la bombe, parce qu’il ne voulait pas passer ses examens. Il a utilisé Tor, mais malheureusement il était a priori le seul du campus à l’utiliser ! Les enquêteurs sont allés le voir, lui ont mis la pression, et il a fini par avouer.

« Tor n’est pas une solution parfaite. Mais il augmente très sérieusement le coût de la surveillance. »

Est ce que Tor est beaucoup perverti dans son usage ?

Clairement, le pourcentage d’utilisation de Tor comme une mauvaise planque est assez faible par rapport à son usage global. Mais, bien entendu, il y a plein de problèmes éthiques, qui sont aussi des questions de pouvoir. Si j’ai décidé de commetre des actions criminelles, j’ai énormément de possibilités : je peux voler des gens, pirater des serveurs et installer des trucs en cachette… Tor est juste un outil de communication et ne permet rien d’autre aux gens que de communiquer. Par la Poste, c’est pareil : tu peux envoyer ce que tu veux. Les pédophiles peuvent s’échanger des images pornographiques par la Poste autant que par mail, autant que par Tor. Pour les criminels qui veulent communiquer sans être écoutés, c’est un moyen de se montrer très discrets pendant quelques mois. Mais pour nous, la question est surtout de garantir à des milliards de personnes des moyens d’échapper à la surveillance sans avoir besoin de déployer des techniques compliquées.

Est-ce que Tor peut devenir une solution utilisable par tout le monde ?

Il faut évidemment que de plus en plus de gens utilisent Tor. Tor ne rend pas invisible, c’est simplement un réseau d’anonymisation. Actuellement, Tor déguise un million de personnes. Or, on s’est aperçu que les gens, quand ils cliquent sur « navigation privée » sur Firefox, s’attendent à quelque chose proche de ce que permet Tor. En réalité, cela signifie simplement que les sites visités n’apparaîtront pas dans l’historique : les cookies sont détruits mais on reste toujours identifiable ! Mozilla et Tor travaillent déjà ensemble mais le rêve serait que Tor devienne une option proposée par Firefox. Cela représente beaucoup de travail. Pour l’instant, il y a peut-être trois personnes dans le monde qui travaillent pour que cela devienne possible. Mais si on avait une équipe de vingt personnes cela pourrait être faisable en six mois. Mozilla n’a pas d’argent à y gagner, mais, à l’heure actuelle, on sent tout de même que Firefox est intéressé par ces développements donc on a tout de même le soutien de certains membres de leurs équipes, et ça progresse.

Les dessins qui accompagnent cet entretien sont de Camille Bosqué.

Notes

[1] La mission de BBG à ce sujet est décrite ainsi dans ses statuts : « promouvoir et soutenir la liberté et la démocratie en émettant des nouvelles et des informations appropriées et objectives au sujet des États-Unis et du monde à des auditoires d’outremer ».